Il s’agit d’un exercice de sensibilisation au pourriel et au hameçonnage.

Il s’agit d’un exercice de sensibilisation au pourriel et au hameçonnage.La direction des technologies a à cœur la sécurité et la protection des actifs en ressources informationnelles. C’est dans cet objectif que nous vous avons fait parvenir ce courriel d’hameçonnage. Vous vous retrouvez sur cette page pour vous sensibiliser aux mesures préventives pour identifier les messages frauduleux et pour améliorer la sécurité des informations qui sont détenues par HEC Montréal.

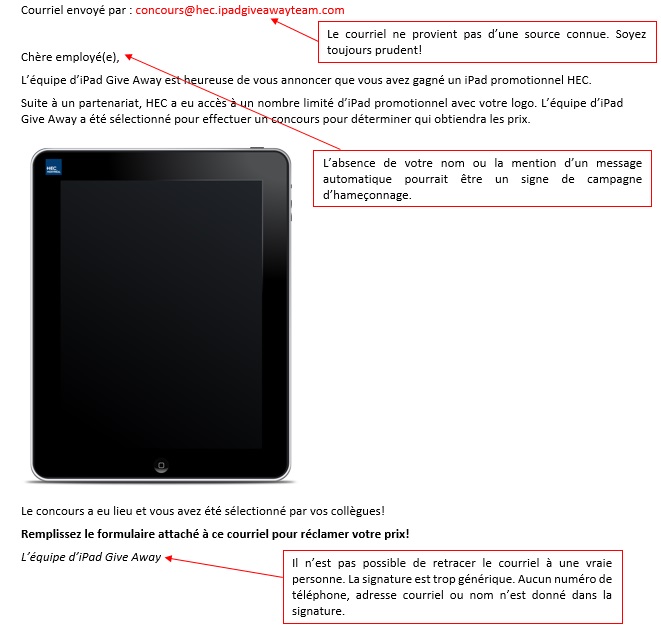

Vous venez tout juste de participer à un exercice de sensibilisation au pourriel et au hameçonnage. En guise de rappel, un pourriel est un courrier-poubelle électronique. Un courriel hameçon est un type de pourriel nuisible. À l’instar d’un courriel hameçon réel, le courriel sur lequel vous venez tout juste de cliquer visait à reproduire le système de courriel de Boîte aux lettres. Ces faux messages électroniques ont pour but de vous inciter à cliquer sur un lien dans le courriel qui pourrait infecter votre ordinateur avec des codes malicieux et des virus, ou vous diriger vers un site Web malveillant. Une fois sur le site, l’intention est d’obtenir vos accès, notamment des informations sur vos comptes personnels, vos finances ou votre identité.

Note: Dans le présent cas, seules les statistiques des interactions que vous avez eues avec le courriel ou la page Web ont été calculées. Aucune donnée qui a été saisie sur notre page n’a été conservée, contrairement à un site frauduleux qui aurait capturé vos données afin de les exploiter.

Le nombre et la subtilité des fraudes par pourriel et courriel hameçon ne cessent de croître.

Nous vous prions de ne pas informer vos collègues de cet exercice afin qu’ils puissent eux aussi bénéficier de cette formation.

La pièce jointe utilisé dans ce courriel est basé sur celle utilisée par plusieurs Rançongiciels à chiffrement. Un Rançongiciel à chiffrement est un logiciel malveillant qui chiffre les fichiers de l’ordinateur infecté. Il chiffre les fichiers de la victime et exige qu'elle paie une rançon pour récupérer ses données. Un Rançongiciel peut aussi bloquer l'accès de tout utilisateur à une machine jusqu'à ce qu'une clé ou un outil de déchiffrement soit envoyé à la victime en échange d'une somme d'argent. Cette forme d’attaque est très répandue et infecte très souvent les ordinateurs à l’aide de document Word avec des macros comme celui utilisé lors de cet exercice.

Apprenez comment repérer un courriel suspect. Soyez à l’affût d’un nombre excessif de coquilles, d’offres de prix ou d’argent et d’adresses de courriel qui ne correspondent pas au nom du destinataire. Passez votre souris sur les liens pour voir s’ils pointent vers des URL qui semblent suspectes. Méfiez-vous toujours des demandes de nom d’utilisateur et de mot de passe qui ne sont pas nécessaires pour accomplir une tâche.

Ne cliquez pas sur des liens ni sur des fichiers joints ouverts contenus dans un courriel suspect. Les liens pourraient vous diriger vers un site Web malveillant et les fichiers joints pourraient contenir des macros intégrées visant des fins malveillantes.

Lorsque vous recevez un courriel suspect, supprimez-le. Aucune autre action n’est requise.

Communiquez avec votre centre de soutien technique local si vous avez cliqué sur un lien ou ouvert un fichier joint dans un courriel suspect. Il nous arrive de réaliser qu’un courriel est suspect après avoir cliqué sur un lien ou ouvert un fichier joint. Le cas échéant, communiquez avec le centre de soutien technique pour leur signaler le courriel en question.

Pour obtenir davantage d’information, nous vous recommandons de visiter le portail de la sécurité de l'information de HEC Montréal. Une capsule (la protection de l'information confidentielle lors des communications) et un aide-mémoire traitant de l’hameçonnage, pourront vous donner quelques conseils pour bien protéger vos informations personnelles.

Ouvrir le courriel Cette action est relativement inoffensive. Son objectif est principalement d’encourager la victime à effectuer une action spécifique. Dans la plupart des cas, ouvrir un courriel n’est pas considéré une erreur lorsqu’on fait face à une attaque d’hameçonnage, tant et aussi longtemps qu’aucune action supplémentaire n’est effectuée. Idéalement, si vous pouvez identifier ce genre de courriel en utilisant le titre du courriel, c'est encore mieux.

Ouvrir le fichier Word joint au courriel Cette action par elle-même a un impact mineur, mais montre que la victime a accroché. Dans le cas présent, la pièce jointe est un fichier Word. Quoiqu’il soit possible d’exploiter quelques vulnérabilités sur de vieux appareils ou de vieilles versions d’Office, c’est peu probable. Si le fichier avait été, par exemple, un exécutable, l’impact aurait été beaucoup plus grand. Ouvrir une pièce jointe provenant d’une source inconnue n’est jamais recommandé.

Activer les macros dans le fichier Word Cette action est critique. Activer les macros dans un fichier Word est l’équivalent de démarrer une application. Les macros Word peuvent être utilisées par une personne malveillante pour prendre le contrôle à distance de votre ordinateur, pour soutirer de l’information, insérer des fichiers malicieux, prendre en otage vos fichiers et vous demander une rançon pour les récupérer, etc. Il est très important de comprendre les dangers de l’activation des macros dans un document Office qui ne provient pas d’une source sure. (Word, Excel, PowerPoint, etc.).

Les pièces jointes sont une des méthodes les plus communes pour compromettre les ordinateurs, spécifiquement les documents Word avec des macros.

Il est important de traiter les courriels suspects avec prudence.Ne pas réagir correctement expose votre réseau, toute l’information qu’il contient et, en dernier ressort, l’École elle-même, à des risques inutiles. En comprenant les risques pour la sécurité, vous pouvez contribuer à assurer notre avenir.